網絡攻防中的“緊急制動” 服務器黑洞策略的觸發機制與應對

在網絡與信息安全領域,服務器黑洞策略是網絡服務提供商(ISP)或云服務商部署的一種關鍵防御機制,旨在應對大規模、惡意的網絡攻擊。它如同網絡世界中的“緊急制動”,通過將特定IP地址的流量在運營商骨干網層面進行丟棄或重定向,以保護網絡基礎設施和其他用戶的正常服務。理解其觸發機制,對于從事網絡與信息安全軟件開發的工程師而言至關重要。

一、黑洞策略的核心觸發場景

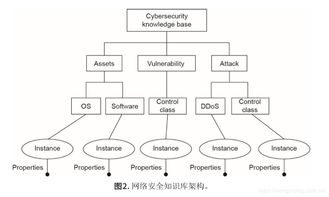

- 大規模分布式拒絕服務攻擊(DDoS攻擊):這是觸發黑洞策略最常見、最主要的原因。當攻擊流量(如SYN Flood、UDP Flood、HTTP Flood等)的規模超過了目標服務器所在網絡段或數據中心入口的清洗能力閾值時,為了防止攻擊流量堵塞上游鏈路、耗盡核心路由器資源,并避免影響同網段的其他無辜用戶,服務商會將被攻擊服務器的IP地址“黑洞化”。所有發往該IP的流量將在網絡邊緣被丟棄,服務器將暫時與互聯網隔絕。

- 網絡掃描與暴力破解行為:雖然單點掃描或破解流量不大,但如果服務器持續、高頻地向外發起此類連接嘗試(例如,服務器被惡意軟件控制成為僵尸主機),并被上游運營商的安全監控系統(如NetFlow分析、入侵檢測系統)識別為惡意源。為防止其威脅其他網絡,服務商可能會將該服務器的出向流量或整個IP進行黑洞處理。

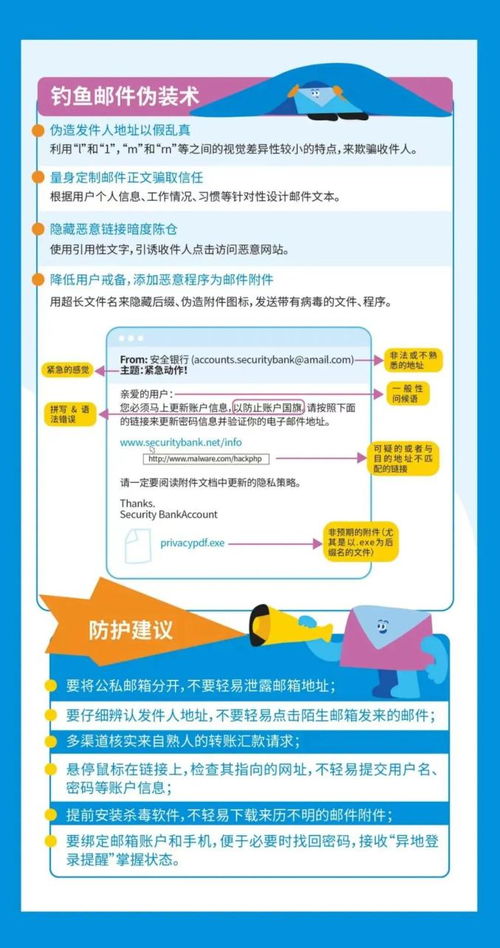

- 被通知或認定為惡意軟件宿主或命令控制中心(C&C Server):如果服務器被安全機構、威脅情報平臺或監管機構確認為托管了惡意軟件、釣魚網站,或是僵尸網絡的指揮控制服務器,服務商在接到正式通知或通過自身監控確認后,會主動實施黑洞策略,以切斷其與外部網絡的聯系,阻止危害擴散。

- 違反可接受使用政策(AUP):用戶行為違反了服務商的服務條款,例如利用服務器發送大量垃圾郵件(Spam),且經多次警告無效。服務商可能會采取黑洞措施作為強制合規手段。

二、觸發閾值與決策過程

觸發黑洞并非簡單的“是”或“否”,而是一個涉及多層監控和策略決策的過程:

- 流量閾值:服務商通常設有基于帶寬(如超過1Gbps/10Gbps)或數據包速率(PPS)的動態閾值。當流量特征符合DDoS攻擊模式且超過閾值時,自動觸發系統告警。

- 智能分析與誤判規避:先進的防御系統會結合流量基線分析、協議合規性檢查、信譽評分等,力求區分真實攻擊與突發的合法高流量(如產品發布會、限時搶購)。純粹的流量峰值不一定會立即觸發黑洞。

- 人工干預:在自動系統告警后,安全運營中心(SOC)的工程師會進行最終確認,尤其是在涉及關鍵業務IP時,可能會優先啟動流量清洗,而非直接黑洞。

三、對信息安全軟件開發的啟示

作為網絡與信息安全軟件的開發者,在設計系統架構和防御方案時,必須考慮黑洞策略的影響:

- 架構設計:高可用與彈性伸縮:核心業務不應依賴單一IP或單一數據中心。應采用負載均衡、多地域部署、Anycast網絡等技術,當某個節點被黑洞時,流量能自動、無縫地切換到健康節點。云原生應用更應充分利用云的彈性與全球網絡。

- 主動監控與告警集成:開發的運維監控系統或安全平臺,應集成服務商提供的黑洞狀態API(如阿里云、騰訊云、AWS等均提供相關接口)。一旦檢測到IP被黑洞,能立即觸發告警,通知運維團隊啟動應急響應流程,而不是被動等待用戶投訴。

- 防御前置與緩解協作:在軟件層面實施速率限制、Web應用防火墻(WAF)規則、驗證碼等,以緩解應用層攻擊,降低觸發網絡層黑洞的概率。應提前與服務商溝通,了解其DDoS防護(如高防IP、云清洗服務)的接入和啟用流程,以便在攻擊初期快速啟用,避免流量直達源站觸發黑洞。

- 應急響應預案:制定詳細的《黑洞事件應急響應預案》,包括:如何確認黑洞狀態、如何聯系服務商技術支持、如何啟動備用IP或切換流量、如何進行事后根因分析和攻擊溯源等。

###

服務器黑洞策略是一把雙刃劍,它在保護整體網絡穩定的也意味著目標業務的暫時中斷。對于信息安全開發者而言,深入理解其觸發邏輯,并將其作為風險因素納入系統設計的全生命周期,是從被動響應轉向主動防御的關鍵。通過構建彈性架構、實施深度監控、并與服務商防護能力聯動,方能在洶涌的網絡攻擊浪潮中,最大限度地保障業務的連續性與安全性。

如若轉載,請注明出處:http://m.fwbj.com.cn/product/46.html

更新時間:2026-01-05 16:09:37